クロスサイトスクリプティング(XSS)の脆弱性と対策方法を解説

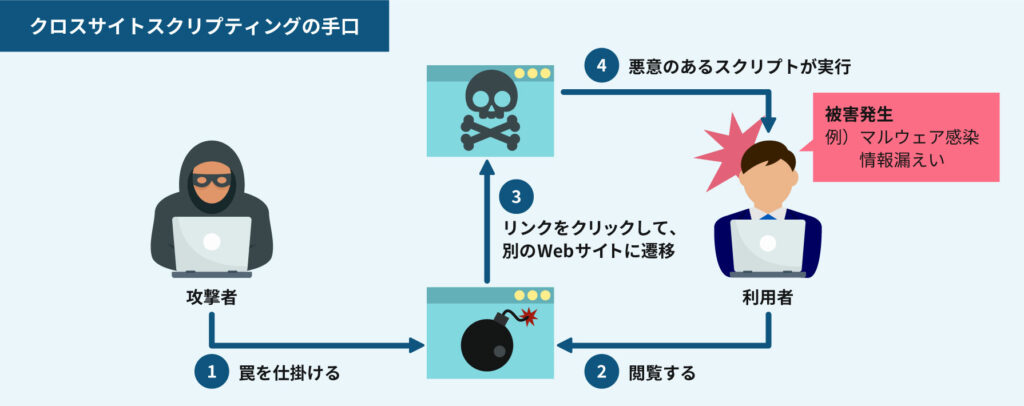

クロスサイトスクリプティング(XSS)は、ウェブサイトの脆弱性を悪用して、ユーザーのブラウザーに悪意のあるスクリプトを実行させる攻撃手法です。この攻撃は、ユーザーの個人情報を盗み取るために使用され、ウェブサイトの信頼性を損なう可能性があります。この記事では、XSSの脆弱性とその対策方法について詳しく解説します。

XSSの攻撃は、ウェブサイトに悪意のあるスクリプトを挿入することで実行されます。このスクリプトは、ユーザーのブラウザーで実行され、ユーザーの個人情報を盗み取ることができます。XSSの攻撃は、Stored XSS、Reflected XSS、DOM-based XSSの3つの種類があります。

この記事では、XSSの脆弱性とその対策方法について詳しく解説します。XSSの攻撃の原理、XSSの種類、XSSの対策方法について説明します。また、XSSの攻撃を防止するために、ウェブサイトの開発者が実施すべき対策についても説明します。

クロスサイトスクリプティング(XSS)とは

クロスサイトスクリプティング(XSS)とは、ウェブサイトの脆弱性を悪用して、ユーザーのブラウザーに悪意のあるスクリプトを実行させる攻撃手法です。攻撃者は、ウェブサイトに悪意のあるスクリプトを挿入し、ユーザーの個人情報を盗み取ることができます。XSSは、ウェブサイトの信頼性を損なうだけでなく、ユーザーのセキュリティにも重大な影響を及ぼします。

XSSの攻撃手法は、主に3つの種類に分類されます。Stored XSSは、ウェブサイトに悪意のあるスクリプトを保存し、ユーザーがそのページを訪問した際に実行される攻撃手法です。Reflected XSSは、ユーザーが入力したデータをウェブサイトが反映し、そのデータに悪意のあるスクリプトが含まれている場合に実行される攻撃手法です。DOM-based XSSは、ウェブサイトのDOMを操作して悪意のあるスクリプトを実行させる攻撃手法です。

XSSの脆弱性を防ぐためには、ウェブサイトの開発者が入力値の検証や出力のエスケープを行うことが重要です。また、Content Security Policyの実施も効果的な対策方法です。これらの対策を講じることで、XSSの脆弱性を防ぎ、ユーザーのセキュリティを保護することができます。

XSSの種類

XSSの種類は、主に3つのパターンに分けられます。Stored XSS、Reflected XSS、DOM-based XSSです。

Stored XSSは、攻撃者がウェブサイトに悪意のあるスクリプトを保存し、ユーザーがそのウェブサイトを訪問した際にスクリプトが実行されるタイプの攻撃です。このタイプの攻撃は、ブログや掲示板などのユーザーがコンテンツを投稿できるウェブサイトでよく見られます。

Reflected XSSは、攻撃者がユーザーに悪意のあるリンクを送信し、ユーザーがそのリンクをクリックした際にスクリプトが実行されるタイプの攻撃です。このタイプの攻撃は、検索エンジンやソーシャルメディアなどのウェブサイトでよく見られます。

DOM-based XSSは、攻撃者がウェブサイトのDOMを操作し、悪意のあるスクリプトを実行させるタイプの攻撃です。このタイプの攻撃は、JavaScriptを使用してウェブサイトのDOMを操作することが多いです。

Stored XSS

Stored XSS は、ウェブサイトのデータベースに悪意のあるスクリプトを保存し、ユーザーがそのウェブサイトを訪問したときに実行される攻撃手法です。このタイプのXSSは、攻撃者がウェブサイトのデータベースにアクセスできる場合に発生する可能性があります。たとえば、攻撃者がウェブサイトのコメント欄に悪意のあるスクリプトを投稿し、そのスクリプトがデータベースに保存された場合、他のユーザーがそのウェブサイトを訪問したときにそのスクリプトが実行される可能性があります。

Stored XSSの攻撃は、永続的 なものです。攻撃者がデータベースに悪意のあるスクリプトを保存した後、ユーザーがそのウェブサイトを訪問するたびにそのスクリプトが実行される可能性があります。したがって、Stored XSSの攻撃は、ユーザーの個人情報を盗み取るために使用される可能性があります。

Stored XSSの対策としては、入力値の検証 と 出力のエスケープ が重要です。入力値の検証では、ユーザーが入力したデータが安全であることを確認する必要があります。出力のエスケープでは、データベースから取得したデータを安全に表示するために、特殊文字をエスケープする必要があります。

Reflected XSS

Reflected XSS は、攻撃者が悪意のあるスクリプトを含む URL をユーザーに送信し、ユーザーがその URL をクリックすると、スクリプトが実行される攻撃手法です。このタイプの XSS では、攻撃者はウェブサイトに悪意のあるスクリプトを直接挿入するのではなく、ユーザーのブラウザーにスクリプトを反射させることによって攻撃を実行します。

Reflected XSS の攻撃シナリオは、一般的に、ユーザーが攻撃者が送信した URL をクリックし、ウェブサイトにアクセスすることから始まります。ウェブサイトは、ユーザーが送信したリクエストを処理し、レスポンスを返しますが、このレスポンスに悪意のあるスクリプトが含まれている場合、ユーザーのブラウザーでスクリプトが実行されます。

このタイプの XSS を防ぐためには、ウェブサイト側で入力値の検証と出力のエスケープを実施することが重要です。具体的には、ユーザーが入力した値を検証し、悪意のあるスクリプトが含まれていないことを確認する必要があります。また、出力時には、ユーザーが入力した値をエスケープし、悪意のあるスクリプトが実行されないようにする必要があります。

DOM-based XSS

DOM-based XSSは、DOM(Document Object Model)を悪用して、ユーザーのブラウザーに悪意のあるスクリプトを実行させる攻撃手法です。このタイプのXSSは、ウェブサイトのサーバーに悪意のあるスクリプトを挿入するのではなく、クライアントサイドで実行されるJavaScriptコードを操作して、悪意のあるスクリプトを実行させます。

DOM-based XSSの攻撃手法は、URLパラメータやフォーム入力値などのユーザー入力値を悪用して、悪意のあるスクリプトを実行させることが多いです。たとえば、攻撃者は、悪意のあるスクリプトを含むURLをユーザーに送信し、ユーザーがそのURLをクリックすると、悪意のあるスクリプトが実行されます。

このタイプのXSSを防ぐためには、入力値の検証と出力のエスケープが重要です。入力値の検証では、ユーザー入力値をチェックして、悪意のあるコードが含まれていないことを確認します。出力のエスケープでは、ユーザー入力値をHTMLエスケープして、悪意のあるコードが実行されないようにします。

XSSの攻撃手法と被害

クロスサイトスクリプティング(XSS)の攻撃手法は、ウェブサイトの脆弱性を悪用して、ユーザーのブラウザーに悪意のあるスクリプトを実行させるものです。攻撃者は、ウェブサイトに悪意のあるスクリプトを挿入し、ユーザーの個人情報を盗み取ることができます。XSSの攻撃手法には、Stored XSS、Reflected XSS、DOM-based XSSの3つの種類があります。

Stored XSSは、ウェブサイトに悪意のあるスクリプトを保存し、ユーザーがそのウェブサイトを訪問したときに実行される攻撃手法です。Reflected XSSは、ユーザーが入力したデータをウェブサイトが反映し、そのデータに悪意のあるスクリプトが含まれている場合に実行される攻撃手法です。DOM-based XSSは、ウェブサイトのDOMに悪意のあるスクリプトを挿入し、ユーザーのブラウザーで実行される攻撃手法です。

XSSの被害は、ユーザーの個人情報の盗み取り、ウェブサイトの改ざん、システムの乗っ取りなど、非常に深刻です。したがって、ウェブサイトの開発者は、XSSの脆弱性を認識し、適切な対策を講じる必要があります。

XSSの対策方法

XSSの対策方法として、入力値の検証が重要です。ユーザーが入力した値を検証し、不正な値を拒否することで、悪意のあるスクリプトを挿入することを防ぐことができます。入力値の検証は、サーバー側とクライアント側の両方で行う必要があります。

また、出力のエスケープも重要な対策方法です。ユーザーが入力した値を出力する際に、HTMLの特殊文字をエスケープすることで、悪意のあるスクリプトを実行させることを防ぐことができます。出力のエスケープは、サーバー側で行う必要があります。

さらに、Content Security Policy(CSP)の実施も有効な対策方法です。CSPは、ウェブサイトが読み込むリソースを制限することで、悪意のあるスクリプトを実行させることを防ぐことができます。CSPは、サーバー側で設定する必要があります。

入力値の検証

入力値の検証は、XSS攻撃を防ぐための最も基本的な対策方法です。ユーザーが入力した値を検証し、不正な値を拒否することで、攻撃者が悪意のあるスクリプトを挿入することを防ぐことができます。入力値の検証は、サーバーサイドとクライアントサイドの両方で実施する必要があります。

サーバーサイドでは、入力値を検証するために、正規表現やバリデーションライブラリを使用することができます。正規表現は、入力値が特定のパターンに一致するかどうかを検証するために使用されます。バリデーションライブラリは、入力値を検証するための便利な機能を提供します。

クライアントサイドでは、JavaScriptを使用して入力値を検証することができます。JavaScriptは、ユーザーが入力した値を検証し、不正な値を拒否するために使用されます。ただし、クライアントサイドでの入力値の検証は、サーバーサイドでの検証に代わるものではありません。サーバーサイドでの検証は、常に実施する必要があります。

出力のエスケープ

出力のエスケープは、XSS攻撃を防ぐための重要な対策方法です。ウェブサイトの出力にユーザーが入力した値を含める場合、HTMLエスケープを行う必要があります。HTMLエスケープとは、ユーザーが入力した値をHTMLコードとして解釈されないように、特殊な文字をエスケープすることです。

たとえば、ユーザーが入力した値に<script>タグが含まれている場合、HTMLエスケープを行わないと、ブラウザーはそのタグを実行してしまう可能性があります。そこで、<や>などの特殊な文字を<や>などのエスケープ文字に置き換える必要があります。

ウェブアプリケーションでは、テンプレートエンジンやフレームワークが提供するエスケープ関数を使用して、出力のエスケープを行うことができます。たとえば、PHPのhtmlspecialchars関数や、Pythonのhtml.escape関数などが利用できます。これらの関数を使用することで、出力のエスケープを簡単に実装できます。

Content Security Policyの実施

Content Security Policy(CSP) は、ウェブサイトがどのドメインからスクリプトやスタイルシートを読み込むことができるかを指定するセキュリティ機能です。CSPを実施することで、XSS攻撃を防止することができます。CSPは、HTTPヘッダーまたはHTMLのmetaタグを使用して指定します。

CSPを実施するには、まずウェブサイトがどのドメインからスクリプトやスタイルシートを読み込むことができるかを指定する必要があります。たとえば、自社のドメインからのみスクリプトを読み込むことができるように指定することができます。次に、指定したドメイン以外からスクリプトやスタイルシートを読み込もうとした場合、ブラウザーがブロックするように設定します。

CSPの実施は、XSS攻撃を防止するための重要な対策方法です。ただし、CSPを実施するだけでは不十分です。入力値の検証や出力のエスケープなど、他のセキュリティ対策も併用する必要があります。

まとめ

クロスサイトスクリプティング(XSS)の脆弱性を防ぐためには、ウェブサイトの開発者が入力値の検証と出力のエスケープを徹底することが重要です。入力値の検証では、ユーザーが入力した値が予想される形式であるかどうかをチェックし、不正な値を拒否する必要があります。また、出力のエスケープでは、ユーザーが入力した値をHTMLエンティティに変換して、悪意のあるスクリプトを実行させないようにする必要があります。

さらに、Content Security Policy(CSP)を実施することで、ウェブサイトが読み込むリソースを制限し、XSS攻撃を防ぐことができます。CSPでは、ウェブサイトが読み込むJavaScriptファイルやCSSファイルを指定し、不正なリソースの読み込みを防ぐことができます。

ウェブサイトの開発者は、XSSの脆弱性を防ぐために、常に最新のセキュリティ対策を講じる必要があります。セキュリティアップデートを定期的に実施し、脆弱性のあるコードを修正することで、XSS攻撃を防ぐことができます。

よくある質問

クロスサイトスクリプティング(XSS)とは何か?

クロスサイトスクリプティング(XSS)は、Webアプリケーションのセキュリティ上の脆弱性の一種で、攻撃者がJavaScriptなどのスクリプトをWebページに埋め込み、ユーザーのブラウザで実行させることで、ユーザーの個人情報や機密情報を盗み取ることができる攻撃方法です。XSS攻撃は、Webアプリケーションの入力値検証が不十分な場合に発生することが多く、攻撃者はスクリプトをWebページに埋め込むことで、ユーザーのブラウザで実行させることができます。

クロスサイトスクリプティング(XSS)の脆弱性を防ぐ方法は?

クロスサイトスクリプティング(XSS)の脆弱性を防ぐためには、Webアプリケーションの入力値検証を厳密に行う必要があります。具体的には、ユーザー入力値をエスケープすることで、スクリプトがWebページに埋め込まれることを防ぐことができます。また、Content Security Policy(CSP)を実装することで、Webページで実行されるスクリプトを制限することができます。さらに、Webアプリケーションのセキュリティ更新を定期的に行うことで、脆弱性を修正することができます。

クロスサイトスクリプティング(XSS)の攻撃方法にはどのような種類があるか?

クロスサイトスクリプティング(XSS)の攻撃方法には、反射型XSS、保存型XSS、DOM型XSSの3種類があります。反射型XSSは、攻撃者がスクリプトをWebページに埋め込み、ユーザーのブラウザで実行させることで、ユーザーの個人情報や機密情報を盗み取る攻撃方法です。保存型XSSは、攻撃者がスクリプトをWebアプリケーションのデータベースに保存し、ユーザーのブラウザで実行させることで、ユーザーの個人情報や機密情報を盗み取る攻撃方法です。DOM型XSSは、攻撃者がスクリプトをWebページのDOMに埋め込み、ユーザーのブラウザで実行させることで、ユーザーの個人情報や機密情報を盗み取る攻撃方法です。

クロスサイトスクリプティング(XSS)の脆弱性を検出する方法は?

クロスサイトスクリプティング(XSS)の脆弱性を検出するためには、Webアプリケーションのセキュリティテストを実施する必要があります。具体的には、ペネトレーションテストや脆弱性スキャンを実施することで、Webアプリケーションの脆弱性を検出することができます。また、静的コード解析を実施することで、Webアプリケーションのソースコードに存在する脆弱性を検出することができます。さらに、Webアプリケーションのログ解析を実施することで、XSS攻撃の兆候を検出することができます。

コメントを残す

コメントを投稿するにはログインしてください。

関連ブログ記事